Утвержден приказом Агентства

от 19 декабря 2022 года № 13-П

Государственное агентство по защите персональных данных при Кабинете Министров Кыргызской Республики

ТИПОВОЙ ПЕРЕЧЕНЬ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

ПРИ ОБРАБОТКЕ ПЕРСОНАЛЬНЫХ ДАННЫХ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

1. Общие положения

Настоящий «Типовой перечень угроз безопасности персональных данных при обработке персональных данных в информационных системах» (далее – Типовой перечень) разработан в соответствии с Законами Кыргызской Республики «Об информации персонального характера», «Об электронном управлении», «Об электронной подписи», Постановлением Правительства Кыргызской Республики от 21 ноября 2017 года № 760, Постановлением Правительства Кыргызской Республики от 21 ноября 2017 года № 762 и Постановлением Кабинета Министров Кыргызской Республики «О Государственном агентстве по защите персональных данных при Кабинете Министров Кыргызской Республики» от 22 декабря 2021 года № 325.

Типовой перечень содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах. Эти угрозы обусловлены преднамеренными или непреднамеренными действиями физических и юридических лиц, а также действиями преступных организаций, создающих условия (предпосылки) для нарушения безопасности персональных данных, которые ведут к ущербу важных интересов личности, общества и государства. В настоящем Типовом перечне под “информационными системами персональных данных” понимаются информационные системы, в которых хранятся или обрабатываются персональные данные, и далее по тексту используется словосочетание “информационные системы”.

Учитывая особенности обработки персональных данных в Кыргызской Республике в государственных органах, органах местного самоуправления, в частных и государственных организациях и учреждениях, а также категорию и объем обрабатываемых в информационных системах, основными характеристиками безопасности являются конфиденциальность, целостность и доступность.

Типовой перечень содержит единые исходные данные по угрозам безопасности персональных данных, обрабатываемых в информационных системах, связанные с:

перехватом (съемом) персональных данных по техническим каналам с целью их копирования или неправомерного использования, или распространения;

несанкционированным, в том числе случайным, доступом в информационную систему с целью сбора, записи, хранения, актуализации, группировки, блокирования, стирания и разрушения, а также неправомерного использования или распространения персональных данных или деструктивных воздействий на элементы информационной системы и обрабатываемых в них персональных данных с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования персональных данных.

К основным типам источников угроз безопасности информации относятся:

антропогенные источники (антропогенные угрозы);

техногенные источники (техногенные угрозы);

стихийные источники (угрозы стихийных бедствий и иных природных явлений).

Основными видами угроз безопасности персональных данных в информационных системах являются:

угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к информационным ресурсам информационной системы, включая ее пользователей, в том числе с использованием внутренних сетей связи;

угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к информационным системам, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена;

угрозы, возникновение которых напрямую зависит от свойств техники и программного обеспечения, используемого в информационных системах;

угрозы, возникающие в результате внедрения аппаратных закладок и вредоносных программ;

угрозы, направленные на нарушение нормальной работы технических средств и средств связи, используемых в информационных системах;

угрозы, связанные с недостаточной квалификацией персонала, обслуживающего информационные системы.

Настоящий Типовой перечень применяется совместно с Требованиями к обеспечению безопасности и защите персональных данных при их обработке в информационных системах персональных данных, исполнение которых обеспечивает установленные уровни защищенности персональных данных, утвержденными постановлением Правительства Кыргызской Республики от 21 ноября 2017 года № 760, Методикой определения угроз безопасности в информационных системах персональных данных, утверждаемой уполномоченным государственным органом по персональным данным. Также использоваться актуальные базы угроз, формируемые международными ведущими организациями в области кибербезопасности.

Типовой перечень является методическим документом и предназначен для государственных и муниципальных органов, юридических и (или) физических лиц (далее – держатели или обладатели персональных данных), организующих и (или) осуществляющих обработку персональных данных, а также определяющих цели и содержание обработки персональных данных, заказчиков и разработчиков информационной системы и ее подсистем. С применением настоящего Типового перечня решаются следующие задачи:

разработка отраслевых перечней угроз безопасности персональных данных в конкретных информационных системах с учетом их назначения, условий и особенностей функционирования;

анализ защищенности информационной системы от угроз безопасности персональных данных в ходе организации и выполнения работ по обеспечению безопасности персональных данных;

разработка системы защиты персональных данных, обеспечивающей нейтрализацию предполагаемых угроз с использованием методов и способов защиты персональных данных, предусмотренных для соответствующего класса информационной системы;

проведение мероприятий, направленных на предотвращение несанкционированного доступа к персональным данным и (или) передачи их лицам, не имеющим права доступа к такой информации;

недопущение воздействия на технические средства информационной системы, в результате которого может быть нарушено их функционирование;

контроль обеспечения уровня защищенности персональных данных.

В Типовом перечне дано обобщенное описание информационной системы как объекта защиты, возможных источников угрозы безопасности персональных данных, основных классов уязвимостей информационной системы, возможных видов деструктивных воздействий на персональные данные, а также основных способов их реализации. Угрозы безопасности персональных данных, обрабатываемых в информационных системах, содержащиеся в настоящем Типовом перечне, могут уточняться и дополняться по мере выявления новых источников угроз, развития способов и средств реализации угроз безопасности персональных данных в информационных системах. Внесение изменений в Типовой перечень осуществляется Уполномоченным государственным органом по защите персональных данных Кыргызской Республики.

Для целей настоящего Типового перечня используются и применяются следующие основные термины и определения:

Аутентификация отправителя данных – подтверждение того, что отправитель полученных данных соответствует заявленному.

Атака – попытка уничтожения, раскрытия, внесения изменений, вывода из строя, хищения или получения несанкционированного доступа к активу.

Актив – некоторая сущность, ценная для личности, организации или государства.

Бот, робот – компьютерная программа, используемая для автоматизированного выполнения особых функций и решения специфических задач. Термин часто используется для программ, которые автоматизируют задачи, обычно исполняемые на сервере, например, для отправки или сортировки электронной почты. Бот может представлять собой программу, которая выступает агентом пользователя или другой программы, либо же симулирует деятельность пользователя.

Ботнет – дистанционно управляемые компьютерные программы, представляющие собой, как правило, набор вредоносных ботов, которые находятся на зараженных компьютерах сети и запускаются в работу автономно или автоматизировано.

Безопасность персональных данных – состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах.

Блокирование персональных данных – временное прекращение передачи, уточнения, использования и уничтожения персональных данных.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на персональные данные или ресурсы информационной системы с целью компрометации финансовых данных, медицинских записей, электронных писем, паролей и т.д..

Вспомогательные технические средства и системы – технические средства и системы, не предназначенные для передачи, обработки и хранения персональных данных, устанавливаемые совместно с техническими средствами и системами, предназначенными для обработки персональных данных, или в помещениях, в которых установлены информационные системы.

Держатель (обладатель) массива персональных данных – органы государственной власти, органы местного самоуправления и юридические лица, на которые возложены полномочия определять цели, категории персональных данных и контролировать сбор, хранение, обработку и использование персональных данных в соответствии с законодательством Кыргызской Республики.

Доступ в операционную среду компьютера (информационной системы) – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ.

Доступ к информации –возможность получения информации и ее использования.

Закладочное устройство – элемент средства съема информации, скрытно внедряемый (закладываемый,вносимый или подключаемый) в места возможного съема информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации).

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Идентификация – присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Информация персонального характера (персональные данные) - зафиксированная информация на материальном носителе о конкретном человеке, отождествленная с конкретным человеком или которая может быть отождествлена с конкретным человеком, позволяющая идентифицировать этого человека прямо или косвенно, посредством ссылки на один или несколько факторов, специфичных для его биологической, экономической, культурной, гражданской или социальной идентичности.

Информативный сигнал – электрические и оптические сигналы, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта конфиденциальная информация (персональные данные), обрабатываемая в информационной системе персональных данных.

Информационная система персональных данных – совокупность, содержащихся в базах данных персональных данных и обеспечивающих их обработку информационных технологий и технических средств.

Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации.

Источник угрозы безопасности информации – субъект доступа, материальный и не материальный объект или физическое явление, являющееся причиной возникновения угрозы безопасности информации.

Контролируемая зона – это пространство, в котором исключено неконтролируемое пребывание сотрудников и посетителей обработчика и посторонних транспортных, технических и иных материальных средств.

Конфиденциальность персональных данных – обязательное для соблюдения обработчиком или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

Межсетевой экран – это программный (защитное решение) или аппаратный (физическое оборудование) элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами.

Нарушитель безопасности персональных данных – физическое / юридическое лицо или преступная организация, случайно или преднамеренно совершающие действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах.

Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Нежелательный контент – это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, осуществляемые с нарушением установленных прав и (или) правил доступа к информации или действий с ней с применением штатных средств информационной системы или средств, аналогичных им по своим функциональному предназначению и техническим характеристикам.

Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Обработка персональных данных – действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Обработчик – физическое или юридическое лицо, определяемое держателем (обладателем) персональных данных, которое осуществляет обработку персональных данных на основании заключенного с ним договора.

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Пользователь информационной системы – лицо, участвующее в функционировании информационной системы или использующее результаты ее функционирования.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

Программная закладка – скрытно внесенный в программное обеспечение функциональный объект, который при определенных условиях способен обеспечить несанкционированное программное воздействие. Программная закладка может быть реализована в виде вредоносной программы или программного кода.

Прикладное программное обеспечение – программное обеспечение, используемое конечными пользователями для решения своих конкретных, прикладных задач, и не выполняющее функций программного обеспечения, которое сам компьютер использует для служебных, технологических целей без участия конечного пользователя

Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы.

Среда распространения информативного сигнала – это физическая среда, по которой информативный сигнал может распространяться и приниматься (регистрироваться) приемником. Среда распространения, может быть, как однородной (например, только воздушной), так и неоднородной за счет перехода сигнала из одной среды в другую (например, в результате акустоэлектрических или виброакустических преобразований)

Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Субъект персональных данных - физическое лицо, к которому относятся соответствующие персональные данные.

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Технические средства информационной системы – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки персональных данных (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации.

Угрозы безопасности персональных данных – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе.

Уничтожение персональных данных – действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе или в результате которых уничтожаются материальные носители персональных данных.

Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Уязвимость – дефект программного (программно-технического) средства или системы и сети в целом, который(ая) может быть использована для реализации угроз безопасности информации.

Фарминг – возможность неправомерного ознакомления нарушителем с защищаемой информацией (в т.ч. идентификации/аутентификации) пользователя путём скрытого перенаправления пользователя на поддельный сайт (выглядящий одинаково с оригинальным), на котором от дискредитируемого пользователя требуется ввести защищаемую информацию.

Фишинг – возможность неправомерного ознакомления нарушителем с защищаемой информацией (в т.ч. идентификации/аутентификации) пользователя путем убеждения его с помощью методов социальной инженерии (в т.ч. посылкой целевых писем (т.н. spear-phishing attack), с помощью звонков с вопросом об открытии вложения письма, имитацией рекламных предложений (fake offers) или различных приложений (fake apps)) зайти на поддельный сайт (похожий на оригинальный), на котором от дискредитируемого пользователя требуется ввести защищаемую информацию или открыть зараженное вложение в письме.

Киберсталкинг – систематическое преследование человека, группы лиц или компании, их запугивание и/или домогательство с использованием интернета и других электронных средств коммуникации.

Хакер - лицо, совершающее различные незаконные действия в сфере информационных технологий: несанкционированное проникновение в чужие компьютерные сети и получение из них информации, незаконные снятие защиты с программных продуктов и их копирование, создание и распространения компьютерных вирусов и т. п.

Целостность информации – состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только управомоченными субъектами.

2. Классификация угроз безопасности персональных данных

Состав и содержание угрозы безопасности персональных данных определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным. Совокупность таких условий и факторов формируется с учетом характеристик информационной системы, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы.

К характеристикам информационной системы, обусловливающим возникновение угроз безопасности персональных данных, можно отнести категорию и объем обрабатываемых в информационных системах, актуальности угроз, возможности нанесения ущерба, продолжительности обработки персональных данных, структуру информационных систем, наличие подключений информационной системы к сетям связи общего пользования и (или) сетям международного информационного обмена, характеристики подсистемы безопасности персональных данных, обрабатываемых в информационных системах, режимы обработки персональных данных, режимы разграничения прав доступа пользователей информационной системы, местонахождение и условия размещения технических средств информационных систем.

Основными элементами информационной системы являются:

персональные данные, содержащиеся в базах данных, как совокупность информации и ее носителей, используемых в информационной системе;

информационные технологии, применяемые при обработке персональных данных;

технические средства, осуществляющие обработку персональных данных (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки персональных данных, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации);

программные средства (операционные системы, системы управления базами данных и т.п.);

средства защиты информации;

вспомогательные технические средства и системы – технические средства и системы, их коммуникации, не предназначенные для обработки персональных данных, но размещенные в помещениях (далее – служебные помещения), в которых расположены информационные системы, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации).

Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются персональные данные, и определяются при оценке возможности реализации угроз безопасности персональных данных.

Возможности источников угроз безопасности персональных данных обусловлены совокупностью способов несанкционированного и (или) случайного доступа к персональным данным, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) персональных данных.

Угроза безопасности персональных данных реализуется в результате образования канала реализации угроз безопасности персональных данных между источником угрозы и носителем (источником) персональных данных, что создает условия для нарушения безопасности персональных данных (несанкционированный или случайный доступ).

3. Основные элементы канала реализации угроз безопасности персональных данных

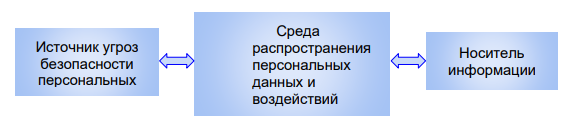

Основными элементами канала реализации угроз безопасности персональных данных (рис. 1) являются:

Рис. 1. Обобщенная схема канала реализации угроз безопасности персональных данных

3.1. Источник угроз безопасности персональных данных

Все источники угроз безопасности информации можно разделить на три основные группы:

обусловленные действиями субъекта (антропогенные);

обусловленные техническими средствами (техногенные);

обусловленные стихийными источниками (стихийные).

Источники угроз могут находиться как внутри защищаемой организации – внутренние источники, так и вне ее – внешние источники.

3.1.1. Антропогенные источники угроз

Личность (субъектов может быть несколько), которая имеет возможность совершать операции с конфиденциальной информацией. Доступ может быть как санкционированным, так и несанкционированным. Другими словами, нарушение режима конфиденциальности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь базовые компетенции в области информационной безопасности, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб организации и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников организации, которые заинтересованы в получении прибыли в обмен на данные юрлица, в которой они работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), группы киберпреступников и иностранные спецслужбы (киберподразделения), которые применяют весь арсенал доступных кибер средств. Чтобы преодолеть информационную, техническую и физическую защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях средств защиты информации и настройках прав доступа, прибегают к взлому каналов связи и использованию клавиатурных шпионов (закладок).

Группы источников угроз персональных данных:

внутренние – штатные сотрудники, в частности, работники отделов в области информационных технологий, кадровой службы, техперсонал или представители службы безопасности организации. В процессе своей деятельности они могут подвергать средства защиты персональных данных опасности из-за некомпетентности и ошибочных действий, применения неучтенного программного обеспечения, изменения и уничтожения компонентов программ, предоставления доступа неуполномоченным лицам или игнорирования правил хранения персональных данных. Причиной утечки может стать также самовольное изменение параметров системы защиты и сокрытие фактов потери информации, находящейся в ограниченном доступе (паролей, ключей и т.д.).

внешние – поставщики услуг, работники контролирующих государственных органов и аварийных служб, а также хакеры, представители конкурирующих организаций. Их действия могут быть преднамеренными, то есть направленными на получение сведений, или не специальными, например, если утечка происходит в результате технического сбоя или составления проекта информационной системы с нарушением требований информационной безопасности .

№ | Внутренние | Внешние |

1 | Штатный персонал: - привилегированный (ИТ, ИБ, разработчики); - непривилегированный (другие пользователи) | Зарубежные спецслужбы или организации (в том числе террористические), а также криминальные группировки |

2 | Представители службы защиты информации (администраторы) | Преступники и хакеры (хакеры-одиночки и хакерские группы) |

3 | Вспомогательный персонал (уборщики, охрана) | Недобросовестные партнеры |

4 | Технический персонал (жизнеобеспечение, эксплуатация) | Технический персонал поставщиков телекоммуникационных услуг |

5 | Представители надзорных организаций и аварийных служб | |

6 | Представители силовых структур страны | Представители силовых структур других государств |

3.1.2. Техногенные источники угроз

Эти источники обусловлены применяемыми техническими средствами и бывают двух разновидностей:

внутренние – это аппаратные закладки, вирусы и прочие вредоносные программы, системы охраны и сигнализации, нелицензионное программное обеспечение и оборудование, задействованное в процессе обработки персональных данных;

внешние – составляющие инфраструктурного назначения, например, линии телефонной и интернет-связи, системы отопления, канализации, водоснабжения, газоснабжения.

№ | Внутренние | Внешние |

1 | Технические средства обработки информации (компьютерная и иная техника) | Средства связи |

2 | Программные средства обработки информации не соответствующие государственным и/или международным стандартам | Сети инженерных коммуникаций (водоснабжения, канализации) |

3 | Вспомогательные средства (охраны, сигнализации, телефонии) | Транспорт |

4 | Другие технические средства, применяемые в учреждении |

3.1.3. Стихийные источники угроз

Наиболее сложно прогнозируемые ввиду огромного разнообразия, причин возникновения и способов проявления. Преимущественно это те факторы, на которые оператор никаким образом не способен повлиять:

наводнения и сели;

пожары;

ураганы;

гроза, град, снегопад;

оползни;

землетрясения;

военные и политические конфликты;

акты гражданского неповиновения;

магнитные бури;

различные непредвиденные обстоятельства;

другие форс-мажорные обстоятельства.

3.2. Среда распространения

Угрозы безопасности могут быть реализованы тремя путями:

через технические каналы утечки;

путем непосредственного доступа;

шантажа, подкупа, запугивания и жажды личной наживы персонала.

3.3. Носители информации

Носители персональных данных могут содержать информацию, представленную в следующих видах:

акустическая (речевая) информация, содержащаяся непосредственно в произносимой речи пользователя информационной системы при осуществлении им функции голосового ввода персональных данных в информационную систему, либо воспроизводимая акустическими средствами информационной системы (если такие функции предусмотрены технологией обработки персональных данных), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации;

Визуальная информация, представленная в виде текста, видео и изображений различных устройств отображения информации;

информация, обрабатываемая (циркулирующая) в информационных системах, в виде электрических, электромагнитных, оптических сигналов;

информация, обрабатываемая в информационных системах, представленная в виде бит, байт, файлов и других логических структур.

4. Классификация угроз

В целях формирования перечня угроз безопасности персональных данных при их обработке в информационных системах и разработке на их основе отраслевых перечней применительно к конкретному виду информационной системы угрозы классифицируются в соответствии со следующими признаками:

по цели реализации угрозы;

по виду защищаемой от угроз безопасности персональных данных информации, содержащей персональные данные;

по видам возможных источников угроз безопасности персональных данных;

по типу информационной системы, на которую направлена реализация угроз безопасности персональных данных;

по способу реализации угроз безопасности персональных данных;

по виду нарушаемого свойства информации ( несанкционированных действиях, осуществляемых с персональными данными);

по используемой уязвимости;

по объекту воздействия.

Рассмотрение каждой классификации угроз по признакам:

По цели реализации угрозы. Реализация той или иной угрозы безопасности может преследовать следующие цели:

нарушение конфиденциальной информации;

нарушение целостности информации;

нарушение (частичное или полное) работоспособности

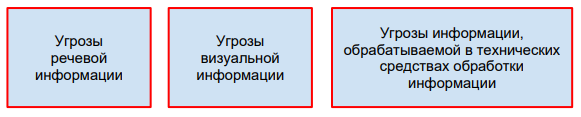

По виду информации, защищаемой от угроз безопасности персональных данных, угрозы делятся на (рис. 2):

Рис. 2. Виды информации, защищаемой от угроз безопасности персональных данных

Виды возможных источников угроз безопасности персональных данных. По видам возможных источников угроз безопасности персональных данных выделяются следующие классы угроз (рис. 3):

угрозы, создаваемые нарушителем;

аппаратные закладки;

вредоносные программы.

По наличию права постоянного или разового доступа в контролируемую зону информационной системы нарушители подразделяются на два типа:

внутренний нарушитель – реализующий угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к информационной системе, включая пользователей информационных систем, реализующих угрозы непосредственно в информационной системе;

внешний нарушитель – реализующий угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к информационной системе, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена.

Виды и угрозы нарушителя можно найти в Приложении 1.

Рис. 3. Виды возможных источников угроз безопасности персональных данных

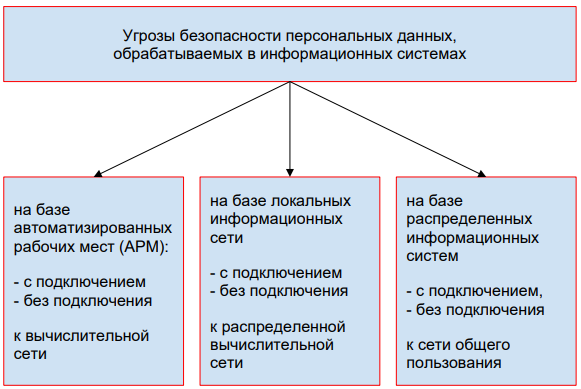

Типы информационной системы, на которые направлена реализация угроз безопасности персональных данных.

По типу информационной системы выделяются следующие классы угроз (рис. 4):

угрозы безопасности персональных данных, обрабатываемых в информационных системах на базе автономного автоматизированного рабочего места;

угрозы безопасности персональных данных, обрабатываемых в информационных системах на базе автоматизированного рабочего места, подключенного к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности персональных данных, обрабатываемых в информационных систем на базе локальных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности персональных данных, обрабатываемых в информационных системах на базе локальных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности персональных данных, обрабатываемых в информационных систем на базе распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности персональных данных, обрабатываемых в информационных системах на базе распределенных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена).

Рис. 4. Угрозы безопасности персональных данных, обрабатываемых в информационных системах

Способы реализации угроз безопасности персональных данных;

По способам реализации выделяются следующие классы угроз:

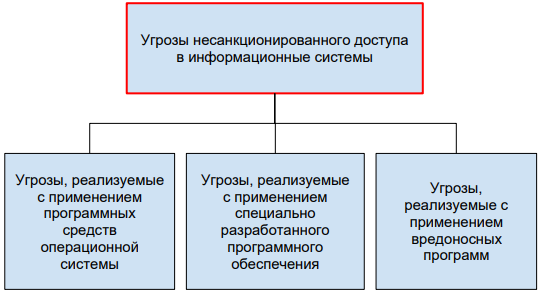

угрозы, связанные с доступом к персональным данным (в том числе угрозы внедрения вредоносных программ) (рис. 5);

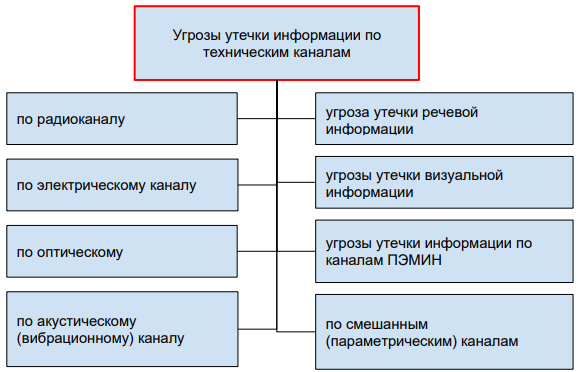

угрозы утечки по техническим каналам утечки информации (рис. 6);

угрозы специальных воздействий на информационные системы (рис. 7);

Рис. 5. Угрозы, связанные с несанкционированным доступом к персональным данным

Рис. 6. Угрозы утечки по техническим каналам утечки информации

Рис. 7. Угрозы специальных воздействий на информационные системы

По возможностям реализации атак угрозы делятся:

на угрозы, реализуемые в информационных системах при их подключении к сетям связи общего пользования;

на угрозы, реализуемые в информационных системах при их подключении к сетям международного информационного обмена;

на угрозы, реализуемые в информационных системах, не имеющих подключений к сетям связи общего пользования и сетям международного информационного обмена.

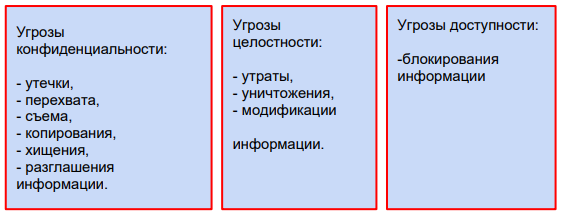

По видам нарушаемого свойства информации (видам несанкционированных действий, осуществляемых с персональными данными) выделяются следующие классы угроз (рис. 8):

угрозы, приводящие к нарушению конфиденциальности персональных данных (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации;

угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение персональных данных или их уничтожение;

угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы информационной системы, в результате которого осуществляется блокирование персональных данных.

Рис. 8. Угрозы по видам нарушаемого свойства информации

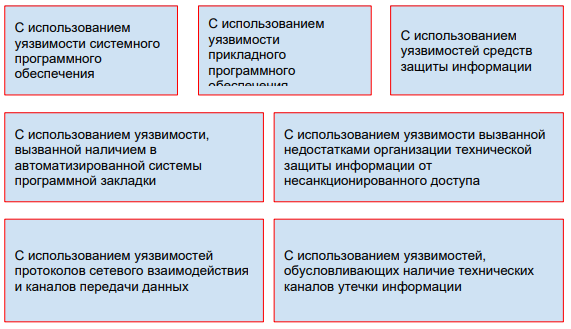

По используемой уязвимости выделяются следующие классы угроз (рис. 9):

угрозы, реализуемые с использованием уязвимости системного программного обеспечения;

угрозы, реализуемые с использованием уязвимости прикладного программного обеспечения;

угрозы, возникающие в результате использования уязвимости, вызванной наличием в автоматизированных систем программной закладки;

угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных;

угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации технической защиты информации от несанкционированного доступа;

угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации;

угрозы, реализуемые с использованием уязвимостей средств защиты информации.

Рис. 9. Угрозы по используемой уязвимости

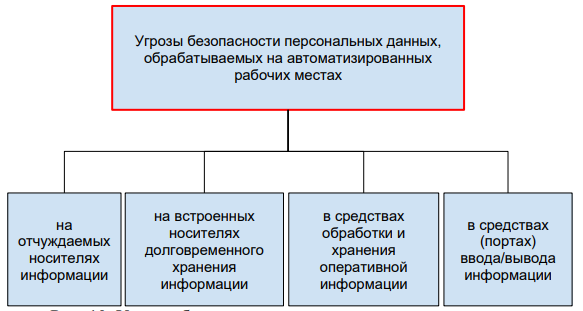

По объекту воздействия выделяются следующие классы угроз:

угрозы безопасности персональных данных, обрабатываемых на автоматизированных рабочих местах (рис. 10);

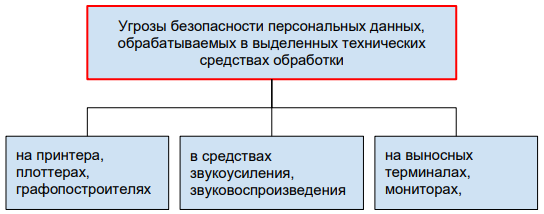

угрозы безопасности персональных данных, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.) (рис. 11);

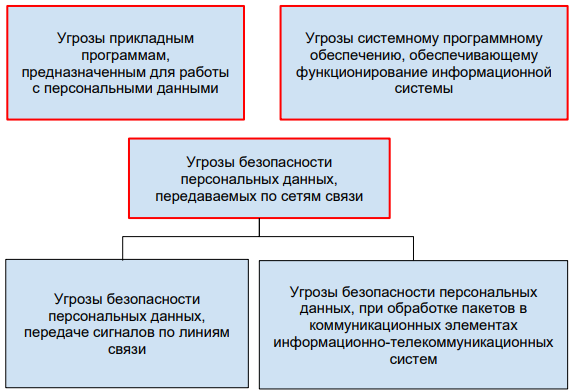

угрозы безопасности персональных данных, передаваемых по сетям связи (рис. 12);

угрозы прикладным программам, с помощью которых обрабатываются персональные данные;

угрозы системному программному обеспечению, обеспечивающему функционирование информационной системы.

Рис. 10. Угрозы безопасности персональных данных,

обрабатываемых на автоматизированных рабочих местах

Рис. 11. Угрозы безопасности персональных данных, обрабатываемых в выделенных технических средствах обработки

Рис. 12. Угрозы безопасности персональных данных, передаваемых по сетям связи

Реализация одной из угроз безопасности персональных данных перечисленных классов или их совокупности может привести к следующим типам последствий для субъектов персональных данных:

значительным негативным последствиям для субъектов персональных данных;

негативным последствиям для субъектов персональных данных;

незначительным негативным последствиям для субъектов персональных данных.

Основные группы угроз. В зависимости от различных способов классификации все возможные угрозы информационных систем можно разделить на следующие основные подгруппы.

нежелательный контент;

несанкционированный доступ;

утечки информации;

потеря данных;

мошенничество;

кибервойны.

5. Угрозы утечки информации по техническим каналам

Основными элементами описания угроз утечки информации по техническим каналам являются: источник угрозы, среда (путь) распространения информативного сигнала и носитель защищаемой информации.

Источниками угроз утечки информации по техническим каналам являются физические лица, а также организации (в том числе, конкурирующие или террористические), криминальные группировки, осуществляющие перехват (съем) информации с использованием технических средств ее регистрации, приема или фотографирования.

При обработке персональных данных в информационных системах за счет реализации технических каналов утечки информации возможно возникновение следующих угроз безопасности персональных данных:

угроз утечки акустической (речевой) информации;

угроз утечки визуальной информации;

угроз утечки информации по каналам побочных электромагнитных излучений и наводок.

5.1 Угрозы утечки акустической (речевой) информации

Возникновение угроз утечки акустической (речевой) информации, содержащейся непосредственно в произносимой речи пользователя информационной системы, при обработке персональных данных в информационных системах, обусловлено наличием функций голосового ввода персональных данных в информационных системах или функций воспроизведения персональных данных акустическими средствами информационной системы.

Перехват акустической (речевой) информации в данных случаях возможен с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) волны, а также электромагнитные (в том числе оптические) излучения и электрические сигналы, модулированные информативным акустическим сигналом, возникающие за счет преобразований в технических средствах обработки персональных данных, вспомогательных технических средствах и системах, и строительных конструкциях и инженерно-технических коммуникациях под воздействием акустических волн.

Кроме этого, перехват акустической (речевой) информации возможен с использованием специальных электронных устройств съема речевой информации, внедренных в технические средства обработки персональных данных, вспомогательных технических средствах и системах и помещения или подключенных к каналам связи.

Перехват акустической (речевой) информации может вестись:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной носимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой – физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них;

автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами непосредственно в служебных помещениях или в непосредственной близости от них.

5.2 Угрозы утечки визуальной информации

Угрозы утечки визуальной информации реализуются за счет просмотра персональных данных с помощью оптических (оптико-электронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав информационной системы.

Просмотр (регистрация) персональных данных также возможен с использованием специальных электронных устройств съема, внедренных в служебных помещениях или скрытно используемых физическими лицами при посещении ими служебных помещений.

Необходимым условием осуществления просмотра (регистрации) персональных данных является наличие визуального контакта между средством наблюдения и держателем / обработчиком персональных данных.

Перехват персональных данных может вестись:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной носимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой – физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них.

Перехват (просмотр) персональных данных может осуществляться посторонними лицами путем их непосредственного наблюдения в служебных помещениях либо с расстояния прямой видимости из-за пределов информационной системы с использованием оптических (оптико электронных) средств.

5.3 Угрозы утечки информации по каналам побочных электромагнитных излучений и наводок

Возникновение угрозы персональных данных по каналам побочных электромагнитных излучений и наводок возможно за счет перехвата техническими средствами побочных (не связанных с прямым функциональным значением элементов информационной системы) информативных электромагнитных полей и электрических сигналов, возникающих при обработке персональных данных техническими средствами информационной системы.

Генерация информации, содержащей персональные данные и циркулирующей в технических средствах информационной системы в виде электрических информативных сигналов, обработка и передача указанных сигналов в электрических цепях технических средств информационной системы сопровождается побочными электромагнитными излучениями, которые могут распространяться за пределы служебных помещений в зависимости от мощности излучений и размеров информационной системы.

Регистрация побочных электромагнитных излучений и наводок осуществляется с целью перехвата информации, циркулирующей в технических средствах, обрабатывающих персональные данные(в средствах вычислительной техники, информационно-вычислительных комплексах и сетях, средствах и системах передачи, приема и обработки персональных данных, в том числе в средствах и системах звукозаписи, звукоусиления, звуковоспроизведения, переговорных и телевизионных устройствах, средствах изготовления, тиражирования документов и других технических средствах обработки речевой, графической, видео- и буквенно-цифровой информации).

Для регистрации побочных электромагнитных излучений и наводок используется аппаратура в составе радиоприемных устройств и оконечных устройств восстановления информации.

Кроме этого, перехват побочных электромагнитных излучений и наводок возможен с использованием электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки персональных данных.

Регистрация побочных электромагнитных излучений и наводок может вестись с использованием аппаратуры следующих видов:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной возимой аппаратуры, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой – физическими лицами в непосредственной близости от информационной системы;

автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами в непосредственной близости от информационной системы.

Каналы утечки информации, обусловленные наводками, образуются за счет соединительных линий технических средств информационных систем и вспомогательные технические средства и системы и посторонних проводников (в том числе цепей электропитания и заземления).

Наводки электромагнитных излучений технических средств информационной системы возникают при излучении элементами технических средств информационной системы информативных сигналов при наличии емкостной, индуктивной или гальванической связей соединительных линий технических средств информационной системы, линий вспомогательных технических средств и систем и посторонних проводников. В результате на случайных антеннах (цепях вспомогательных технических средств и систем или посторонних проводниках) наводится информативный сигнал.

Прохождение информативных сигналов в цепи электропитания возможно при наличии емкостной, индуктивной или гальванической связи источника информативных сигналов в составе технических средств информационных систем и цепей питания.

Прохождение информативных сигналов в цепи заземления обусловлено наличием емкостной, индуктивной или гальванической связи источника информативных сигналов в составе аппаратуры технических средств приема, обработки, хранения и передачи информации и цепей заземления.

Для съема информации с проводных линий могут использоваться:

средства съема сигналов, содержащих защищаемую информацию, с цепей технических средств информационных систем и вспомогательных технических средств и систем, линий связи и передачи данных, выходящих за пределы служебных помещений (эквиваленты сети, токовые трансформаторы, пробники);

средства съема наведенных информативных сигналов с цепей электропитания;

средства съема наведенных информативных сигналов с шин заземления;

средства съема наведенных информативных сигналов с проводящих инженерных коммуникаций.

Для волоконно-оптической системы передачи данных угрозой утечки информации является утечка оптического излучения, содержащего защищаемую информацию, с боковой поверхности оптического волокна.

В каналах сотовой связи, спутниковых и беспроводных сетей передачи данных характерно применение специализированных систем и средств контроля и перехвата информации, ориентированных на используемые в них информационные технологии, в том числе средств:

перехвата сообщений и сотовой связи;

перехвата информации в каналах передачи данных вычислительных сетей.

6. Угрозы несанкционированного доступа к информации в информационной системе

Угрозы несанкционированного доступа (НСД) в информационную систему с применением программных и программно-аппаратных средств реализуются при осуществлении несанкционированного, в том числе случайного, доступа, в результате которого осуществляется нарушение конфиденциальности (копирование, несанкционированное распространение), целостности (уничтожение, изменение) и доступности (блокирование) персональных данных, и включают в себя:

угрозы доступа (проникновения) в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения);

угрозы создания нештатных режимов работы программных (программно- аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

угрозы внедрения вредоносных программ (программно-математического воздействия).

Кроме этого, возможны комбинированные угрозы, представляющие собой сочетание указанных угроз. Например, за счет внедрения вредоносных программ могут создаваться условия для несанкционированного доступа в операционную среду компьютера, в том числе путем формирования нетрадиционных информационных каналов доступа.

Угрозы доступа (проникновения) в операционную среду информационной системы с использованием штатного программного обеспечения разделяются на угрозы непосредственного и удаленного доступа. Угрозы непосредственного доступа осуществляются с использованием программных и программно-аппаратных средств ввода/вывода компьютера. Угрозы удаленного доступа реализуются с использованием протоколов сетевого взаимодействия.

Эти угрозы реализуются относительно информационной системы как на базе автоматизированного рабочего места, не включенного в сети связи общего пользования, так и применительно ко всем информационным системам, имеющим подключение к сетям связи общего пользования и сетям международного информационного обмена.

Описание угроз доступа (проникновения) в операционную среду компьютера формально может быть представлено следующим образом:

угроза НСД в информационной системе: = <источник угрозы>, <уязвимость в информационной системе>, <способ реализации угрозы>, <объект воздействия (программа, протокол, данные и др.)>, <деструктивное действие или несанкционированный доступ>.

Угрозы создания нештатных режимов работы программных (программно- аппаратных) средств – это угрозы «Отказа в обслуживании». Как правило, данные угрозы рассматриваются применительно к информационной системе на базе локальных и распределенных информационных систем вне зависимости от подключения информационного обмена. Их реализация обусловлена тем, что при разработке системного или прикладного программного обеспечения не учитывается возможность преднамеренных действий по целенаправленному изменению:

содержания служебной информации в пакетах сообщений, передаваемых по сети;

условий обработки данных (например, игнорирование ограничений на длину пакета сообщения);

форматов представления данных (с несоответствием измененных форматов, установленных для обработки по протоколам сетевого взаимодействия);

программного обеспечения обработки данных.

В результате реализации угроз «Отказа в обслуживании» могут возникнуть следующие последствия:

переполнение буферов;

блокирование процедур обработки;

«зацикливание» процедур обработки;

«зависание» компьютера;

отбрасывание пакетов сообщений и др.

Описание таких угроз формально может быть представлено следующим образом:

угроза «Отказа в обслуживании»: = <источник угрозы>, <уязвимость в информационной системе>, <способ реализации угрозы>, <объект воздействия >, <непосредственный результат реализации угрозы (переполнение буфера, блокирование процедуры обработки, «зацикливание» обработки и т.п.)>.

Угрозы внедрения вредоносных программ нецелесообразно описывать с той же детальностью, что и вышеуказанные угрозы. Это обусловлено тем, что, во-первых, количество вредоносных программ сегодня уже значительно превышает сто тысяч. Во-вторых, при организации защиты информации на практике, как правило, достаточно лишь знать класс вредоносной программы, способы и последствия от ее внедрения. В связи с этим угрозы программно-математического воздействия формально могут быть представлены следующим образом:

Угроза воздействия вредоносных программ в информационной системе: = <класс вредоносной программы (с указанием среды обитания: файловые, загрузочные и сетевые)>, <источник угрозы (носитель вредоносной программы)>, <способ инфицирования>, <объект воздействия (загрузочный сектор, файл и т.п.)>, <описание возможных деструктивных действий>,<дополнительная информация об угрозе (резидентность, скорость распространения, полиморфичность и др.)>.

7. Классификация уязвимостей программных систем

В настоящее время можно встретить ряд как простых, так и сложных иерархических классификаций (таксономий) в области программной безопасности, которые можно разделить на следующие:

классификации угроз и атак;

классификации вредоносных программ;

классификации и реестры уязвимостей;

классификации дефектов.

7.1 Классификация угроз и атак

Данные классификации систематизируют различные виды искусственных и естественных, случайных или злонамеренных, внутренних и внешних угроз по различным параметрам. Классификации выделяют класс угроз, связанный с возможностью реализации нарушителем программных уязвимостей. При всем этом данные классификации являются основой для построения моделей угроз безопасности информации

7.2 Классификация вредоносных программ

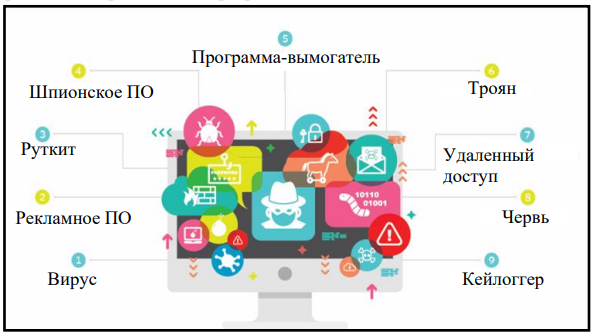

Вредоносные программы можно разбить на группы, для определения вида программы, и запуска алгоритмов борьбы с установленным видом вредоносной программы. Классы вредоносных программ указаны на рис. 13. В Таблице 1 дается название, определение и реализация вредоносных программ.

Рисунок 13. Классы вредоносных программ

Таблица 1. Определение и реализация вредоносных программ

№ | Название | Определение и реализация |

1 | Вирус | Самовоспроизводящийся программный код, который внедряется в установленные программы. Вирусы можно разделить по типу объектов, которые они заражают, по методам заражения и выбора жертв. Вирусы могут быть внедрены разными способами: от нажатия на вредоносную ссылку или файл в известном письме до заражения на вредоносном сайте. При этом вирус может выполнять множество разных задач, направленных в первую очередь на принесение вреда операционной системе. Вирусы имеют такие особенности, как:

Среда обитания:

|

2 | Рекламное программное обеспечение | Приложение, которое навязывает рекламу пользователю и/или собирает информацию о поведении пользователя в Интернет. Рекламное программное обеспечение является одним из наиболее известных типов вредоносных программ. Он показывает всплывающие окна и медийную рекламу. Также рекламные объявления ссылаются на сайты, с вредоносными файлами и ссылками. Рекламное программное обеспечение также может доставлять шпионское программное обеспечение, что делает устройства, на которых оно установлено, доступными для хакеров, фишеров и мошенников. Рекламное программное обеспечение может быть установлено с ведома пользователя либо без его согласия, а также может предлагаться пользователю в одном из пунктов лицензионных прав на использование нелицензированного или неофициального программного обеспечения. |

3 | Руткит | Средство сокрытия вредоносной деятельности. Руткит модифицирует операционную систему, чтобы создать бэкдор. Затем злоумышленники используют бэкдор для удаленного доступа к компьютеру. Большинство руткитов используют уязвимости программного обеспечения для изменения системных файлов. |

4 | Шпионское программное обеспечение | Программа, установленная на компьютере, о наличии которой пользователь обычно не знает и которая получает доступ, отслеживает, собирает и передает личную информацию или шаблоны поведения пользователя. Шпионская программа позволяет ее владельцам отслеживать все формы связи на устройстве жертвы. Шпионские программы часто используются для проверки и отслеживания сообщений в конфиденциальной среде или в ходе расследования. |

5 | Программы- вымогатели | Программы-вымогатели устанавливаются на компьютер жертвы, шифруют файлы или блокируют доступ к операционной системе, а затем требуют выкуп за возврат этих данных пользователю или разблокирование доступа. Виды и примеры программ вымогателей приведены в Приложении 2. |

6 | Троянский конь, троян (троянская программа) | Широкий класс вредоносных объектов разнообразного назначения, которые обычно не имеют собственного механизма распространения (т.е. не могут заражать файлы или размножать свои копии через сеть). По своему действию является противоположностью вирусам и червям. Его предлагают загрузить под видом законного приложения, однако вместо заявленной функциональности он делает то, что нужно злоумышленникам. Трояны не самовоспроизводятся и не распространяются сами по себе. Однако с увеличением информации и файлов в Интернете трояна стало довольно легко подцепить. Виды и примеры троянских приложений приведены в Приложении 3. |

7 | Бэкдор | Бэкдор обходит обычную аутентификацию, используемую для доступа к системе. Целью бэкдора является предоставление злоумышленнику доступа к системе в будущем, даже если организация исправит первоначальную уязвимость, использованную для атаки на систему. |

8 | Червь | Вредоносные программы с самой разной функциональной нагрузкой, которые способны самостоятельно распространяться по компьютерным сетям. Черви являются в некотором роде вирусами, так как созданы на основе саморазмножающихся программ. Однако черви не могут заражать существующие файлы. Вместо этого червь поселяется в компьютер отдельным файлом и ищет уязвимости в Сети или системе для дальнейшего распространения себя. Черви также могут подразделяться по способу заражения (электронная почта, мессенджеры, обмен файлами и пр.). Некоторые черви существуют в виде сохраненных на жестком диске файлов, а некоторые поселяются лишь в оперативной памяти компьютера. |

9 | Кейлоггер | Регистраторы нажатий клавиш или системный мониторинг – это тип вредоносных программ, используемых для отслеживания и записи каждого нажатия клавиши на клавиатуре определенного компьютера. Кейлоггеры – Keylogger записывают все, что пользователь вводит в своей компьютерной системе, чтобы получить пароли и другую конфиденциальную информацию и отправить их источнику программы кейлоггинга. |

7.2.1 Как распространяется вредоносное программное обеспечение?

Существует шесть распространенных способов распространения вредоносных программ:

Уязвимости: дефект безопасности в программном обеспечении позволяет вредоносным программам использовать его для получения несанкционированного доступа к компьютеру, оборудованию или сети.

Бэкдоры: преднамеренные или непреднамеренные бреши в программном обеспечении, оборудовании, сетях или системе безопасности.

Попутные загрузки: непреднамеренная загрузка программного обеспечения с ведома или без ведома конечного пользователя.

Однородность: если все системы работают под управлением одной и той же операционной системы и подключены к одной и той же сети, повышается риск успешного распространения червя на другие компьютеры.

Повышение привилегий: ситуация, когда злоумышленник получает расширенный доступ к компьютеру или сети, а затем использует его для организации атаки.

Смешанные угрозы: пакеты вредоносных программ, которые сочетают в себе характеристики нескольких типов вредоносных программ, что затрудняет их обнаружение и остановку, поскольку они могут использовать различные уязвимости.

7.2.2 Распространенные формы атак вредоносных программ

Таблица 2. Распространенные формы атаки

№ | Атака | Реализация |

1 | Фишинговые и социальные инженерные атаки | Фишинг включает в себя отправку электронных писем, коротких сообщений, которые кажутся отправленными из надежных источников. Цель состоит в том, чтобы получить доступ к конфиденциальной информации или распространить вредоносное программное обеспечение. |

2 | Целевой фишинг | Целевой фишинг имеет тот же результат что и фишинг, но использует более сфокусированный подход. Эти атаки требуют дополнительных исследований отдельных лиц или целевых групп пользователей. Например, проведя небольшое онлайн-исследование, злоумышленник может определить адреса электронной почты жертвы или номер с сети оператора сотовой связи и отправить то, что кажется законным электронным письмом или сообщением, в том числе в виде СМС или в Мессенджер из надежного источника, которое содержит инструкцию или поля для заполнения, а также ссылку на загрузку файла (вредоносное программное обеспечение ) или даже просьбу передать данные для входа в систему злоумышленнику. |

3 | Фарминг | Автоматическое перенаправление пользователей на фальшивые сайты с целью хищения конфиденциальной информации, например, паролей и доступов к банковским счетам, доступов в информационную систему обрабатывающую конфиденциальную информацию в том числе персональных данные. Фарминг имеет дело с инструкциями, с помощью которых компьютер пытается найти запрошенный пользователем веб-сайт, для того чтобы незаметно направить пользователя на «фальшивый» веб-сайт. Зачастую фишинговые веб-сайты трудно визуально отличить от подлинного веб-сайта. В отличие от фишинга, фарминг-атаки практически не требуют выполнения каких-либо действий со стороны потенциальной жертвы. При проведении фарминг-атак злоумышленники используют уязвимости в браузерах, операционных системах, а также программном обеспечении DNS-серверов. |

4 | Отказ в обслуживании - DoS и DDoS-атака | DoS (Denial-of-Service) – отказ в обслуживании. DDoS (Distributed Denial-of-Service) – распределенный отказ в обслуживании. DDoS-атака (от англ. Distributed Denial-of-Service) – это атака на компьютерную систему, цель которой – вызвать отказ от обслуживания пользователей (нарушение доступности). Технология проведения DDoS-атаки – большой поток запросов от различных пользователей к системе, вследствие чего система зависает и не может обслуживать все запросы. Чаще всего злоумышленники для DDoS-атак используют собственные ботнеты. Категории DoS и DDoS атак приведены в Приложении 4. Классификации и цели DDoS-атак по уровням OSI приведены в Приложении 5. |

5 | Агенты ботнетов | Ботнетом называется группа зараженных компьютеров, получающих команды от злоумышленника; за прием и исполнение этих команд отвечает соответствующая вредоносная программа. Такая сеть может насчитывать от нескольких единиц до миллионов компьютеров, а также, иных физических объектов, подключенных к интернету и обменивающихся данными, она также называется зомби-сетью. |

6 | Атака «человек посередине» (Man-in-the-middle attack) - MitM | Это атака, когда хакер внедряется между двумя законными хостами. Это кибер-эквивалент подслушивания частного разговора. На самом деле, атака подслушивания сама по себе является распространенным типом атаки. Но атака MitM идет еще дальше. Атака MitM имеет дополнительную злонамеренность, заключающуюся в том, что она маскируется под одного или обоих говорящих людей. Это означает, что он не просто перехватывает и прослушивает сообщения между клиентами и серверами. Он также может изменять сообщения и запросы на установку, которые кажутся исходящими из законного источника. Общеизвестно, что такие атаки трудно обнаружить, но есть превентивные меры, которые вы можете предпринять. |

7 | SQL-инъекции - Внедрение языка структурированных запросов | Внедрение языка структурированных запросов (SQL) – это когда вредоносный код вставляется в базу данных SQL. Для злоумышленника это может быть так же просто, как отправить вредоносный код в окно поиска веб-сайта. После запуска кода он может читать, изменять или удалять данные. Некоторые атаки SQL могут даже отключить базу данных и выдать команды операционной системе. |

8 | Эксплойты | Эксплойты – хакерские утилиты, предназначенные для эксплуатации уязвимостей в программном обеспечении |

9 | Межсайтовый скриптинг (XSS) - Cross-site Scripting | Тип уязвимости веб-сайта, при которой вредоносный скрипт внедряется в сайт или приложение, который затем устанавливает вредоносное ПО в браузер жертвы. Используя межсайтовый скриптинг, хакеры не нацеливаются на конкретных пользователей, а распространяют свой вредоносный код бесчисленному количеству случайных пользователей. |

10 | Брутфорс атака | Метод взлома учетных записей путем подбора паролей, который включает в себя угадывание и подбор имен пользователей и паролей для получения несанкционированного доступа к системе или конфиденциальным данным. |

11 | Спуфинг | Спуфинг - это технический прием выдачи себя за другое лицо, чтобы обмануть сеть или конкретного пользователя с целью вызвать доверие в надежность источника информации. К примеру, хакеры посредством email спуфинга могут ввести пользователя в заблуждение относительно подлинности отправителя и получить доступ к конфиденциальным данным. Или они могут попытаться применить технику спуфинга IP и DNS-запросов, чтобы обмануть сеть пользователя и переадресовать его на мошеннические сайты, маскирующиеся под настоящие, в результате чего компьютер пользователя будет заражен.. |

12 | Тайная загрузка (Drive-by attack) | Заключается в распространении вредоносного ПО. Злоумышленники ищут незащищенные сайты и внедряют вредоносные скрипты в их HTTP- или PHP-код. Этот скрипт может установить вредоносное ПО напрямую на компьютер пользователя, посетившего сайт или создать IFRAME-форму, которая перенаправляет жертву на сайт, контролируемый злоумышленниками. Для успеха атаки жертве не нужно выполнять никаких действий: достаточно посетить зараженный ресурс. Тайная загрузка может использовать преимущества операционной системы, веб-браузера или приложения, которые имеют уязвимости (из-за отсутствия обновлений безопасности). Он может быть передан, когда пользователь просто просматривает электронную почту, всплывающее окно или веб-сайт. |

13 | Киберсталкинг | Информационное преследование жертвы: отслеживают ее местонахождение и действия в виртуальном и реальном мире. Установка GPS-устройств на машины жертв, установка шпионского программного обеспечения на мобильные и стационарные устройства субъектов персональных данных, а также навязчивая слежка за перемещениями объектов киберсталкинга посредством социальных сетей с целью запугать жертву или воздействовать на психику. Например, злоумышленник может выслеживать жертву через социальные сети, издеваться над ним, отправлять сообщения с угрозами или даже взломать почту и общаться с контактами жертвы, а также использовать персональные данные жертвы, чтобы создать поддельный профиль в социальных сетях или блог, в том числе для организации мероприятий по промышленному шпионажу или отмыванию преступных доходов и финансированию террористической деятельности. |

14 | Атака холодной загрузки (Cold boot attack) | Тип атаки по побочному каналу, при которой злоумышленник с физическим доступом к компьютеру выполняет дамп памяти (сохранение памяти) из оперативной памяти (RAM) компьютера, выполняя аппаратный сброс целевой машины. Атака основывается на свойстве остаточных данных для DRAM и SRAM для извлечения содержимого памяти, которое остается доступным для чтения в течение от секунд до минут после подачи питания. был удален. Злоумышленник, имеющий физический доступ к работающему компьютеру, обычно выполняет атаку с холодной загрузкой, перезагружая машину и загружая облегченную операционную систему со съемного диска для сброса содержимое предзагрузочной физической памяти в файл. Затем злоумышленник может проанализировать данные , выгруженные из памяти, чтобы найти конфиденциальные данные, такие как ключи, используя различные формы атак по поиску ключей. Поскольку атаки с «холодной загрузкой» нацелены на оперативную память, схемы полного шифрования диска, даже с установленным модулем доверенной платформы, неэффективны против этого вида атак. Это связано с тем, что проблема заключается в основном в аппаратном (небезопасная память), а не в программном. |

7.3 Классификации и реестры уязвимостей

Появление потенциальных угроз безопасности связано с наличием уязвимостей в информационной системе.

Причинами возникновения уязвимостей в общем случае являются:

ошибки при разработке программного обеспечения;

преднамеренные изменения программного обеспечения с целью внесения уязвимостей;

неправильные настройки программного обеспечения;

несанкционированное внедрение вредоносных программ;

неумышленные действия пользователей;

сбои в работе программного и аппаратного обеспечения.

Уязвимости, как и угрозы, можно классифицировать по различным признакам:

по типу программного обеспечения – системное или прикладное.

по этапу жизненного цикла программного обеспечения, на котором возникла уязвимость – проектирование, эксплуатация и пр.

по причине возникновения уязвимости, например, недостатки механизмов аутентификации сетевых протоколов.

по характеру последствий от реализации атак – изменение прав доступа, подбор пароля, вывод из строя системы в целом и пр.

Наиболее часто используемые уязвимости относятся к протоколам сетевого взаимодействия и к операционным системам, в том числе к прикладному программному обеспечению.

Уязвимости операционной системы и прикладного программного обеспечения в частном случае могут представлять:

функции, процедуры, изменение параметров которых определенным образом позволяет использовать их для несанкционированного доступа без обнаружения таких изменений операционной системой;

фрагменты кода программ (“дыры”), введенные разработчиком, позволяющие обходить процедуры идентификации, аутентификации, проверки целостности и др.;

отсутствие необходимых средств защиты (аутентификации, проверки целостности, проверки форматов сообщений, блокирования несанкционированно модифицированных функций и т.п.);

ошибки в программах (в объявлении переменных, функций и процедур, в кодах программ), которые при определенных условиях (например, при выполнении логических переходов) приводят к сбоям, в том числе к сбоям функционирования средств и систем защиты информации.

Уязвимости протоколов сетевого взаимодействия связаны с особенностями их программной реализации и обусловлены ограничениями на размеры применяемого буфера, недостатками процедуры аутентификации, отсутствием проверок правильности служебной информации и др. Так, например, протокол прикладного уровня FTP, широко используемый в Интернете, производит аутентификацию на базе открытого текста, тем самым позволяя перехватывать данные учетной записи. Краткая характеристика этих уязвимостей применительно к протоколам приведена в Приложении 6.

Данные об уязвимостях разрабатываемого и распространяемого прикладного программного обеспечения собираются, обобщаются и анализируются в базе данных MITRE CVE.

Реестры уязвимостей обусловлены потребностью в регулярном распространении бюллетеней и сводок о найденных уязвимостях для каждого типа и версии программных продуктов и сред. Такие реестры поддерживаются как крупными разработчиками программных обеспечений (например Adobe, Microsoft, RedHat), так и различными ассоциациями (US-CERT, Secunia, Open Security Foundation). Последние создали ряд реестров, группирующих в единой системе идентификаторов (например, CVE-ID) уязвимости программных обеспечений различных разработчиков.

Стандарт Common Vulnerabilities and Exposures (CVE), разработанный американской некоммерческой исследовательской корпорацией MITRE Corporation в 1999 году, де-факто является на сегодняшний день основным стандартом в области унифицированного именования и регистрации обнаруженных уязвимостей программного обеспечения. Данный стандарт непосредственно определяет как формат идентификаторов и содержимого записей об отдельных обнаруженных уязвимостях, так и процесс резервирования идентификаторов для новых обнаруженных уязвимостей и пополнения соответствующих баз данных.

CVE List – реестр уязвимостей MITRE Corporation;

NVD (National Vulnerability Database) – база данных уязвимостей Национального института технологий и стандартов США.

MITRE Att&ck (Adversarial Tactics, Techniques & Common Knowledge – «тактики, техники и общеизвестные факты о злоумышленниках») – основанная на реальных наблюдениях база знаний организации MITRE, содержащая описание тактик, приемов и методов, используемых киберпреступниками.

Информация в базе знаний MITRE Att&ck представлена в виде матриц, каждая из которых представляет собой таблицу, в которой заголовки столбцов соответствуют тактикам киберпреступников, то есть основным этапам кибератаки или подготовки к ней, а содержимое ячеек – методикам реализации этих тактик, или техникам. Так, если сбор данных согласно MITRE Att&ck – это тактика атаки, то способы сбора, например автоматический сбор или сбор данных со съемных носителей – это техники.

Матрицы MITRE Att&ck объединены в четыре группы:

PRE-ATT&CK – тактики и техники, которые злоумышленники используют на этапе подготовки к кибератаке.

Enterprise – тактики и техники, которые злоумышленники применяют в ходе атаки на предприятия. В этой группе доступна как сводная матрица, так и отдельные матрицы, содержащие тактики и техники кибератак на конкретные операционные системы и облачные сервисы.

Mobile – тактики и техники, которые злоумышленники используют в ходе атаки на мобильные устройства под управлением iOS и Android.

Att&ck for ICS – тактики и техники, которые используются в атаках на промышленные системы управления.

Матрица MITRE Att&ck содержит набор методов, используемых злоумышленниками для достижения конкретной цели. Эти цели классифицируются как тактика в матрице Att&ck. Цели представлены линейно от точки разведки до конечной цели эксфильтрации или «воздействия». Выделяют следующие тактики злоумышленников:

Первоначальный доступ: попытка проникнуть в сеть, т.е. целевой фишинг.

Выполнение: попытка запуска вредоносного кода, т.е. запуск инструмента удаленного доступа.

Настойчивость: попытка удержать свои точки опоры, т.е. изменение конфигурации.

Повышение привилегий: попытка получить разрешения более высокого уровня, т. е. использование уязвимости для повышения уровня доступа.

Уклонение от защиты: попытка избежать обнаружения, т.е. использование доверенных процессов для сокрытия вредоносных программ.

Доступ к учетным данным: кража имен учетных записей и паролей, т.е. Кейлоггинг

Обнаружение: попытка выяснить ваше окружение, т.е. изучение того, что они могут контролировать.

Боковое перемещение: перемещение по вашей среде, т.е. Использование законных учетных данных для поворота через несколько систем.

Сбор: сбор данных, представляющих интерес для цели противника, т.е. Доступ к данным в облачном хранилище.

Эксфильтрация: Злоумышленник пытается украсть данные.

Командование и управление: взаимодействие со скомпрометированными системами для управления ими, т.е. имитация обычного веб-трафика для связи с сетью-жертвой.

Воздействие: манипулирование, прерывание или уничтожение систем и данных, т. е. шифрование данных с помощью программ-вымогателей.

Разведка: сбор информации для планирования будущих операций противника, т.е Информация о целевой организации.

Развитие ресурсов: создание ресурсов для поддержки операций, т.е. создание инфраструктуры управления и контроля.

В каждой тактике матрицы MITRE Att&ck есть приемы противника, которые описывают реальную деятельность, осуществляемую противником. У некоторых техник есть подтехники, которые более подробно объясняют, как противник выполняет конкретную технику.

База OSVDB была запущена в 2004 году. Одним из косвенных результатов деятельности коллектива исследователей, причастных к развитию базы OSVDB, стало основание в 2005 году организации Open Security Foundation. Ее целью является поиск уязвимостей и агрегация публично доступной информации об обнаруженных уязвимостях или сценариях их эксплуатации.

OSVDB на постоянной основе продолжается поддержка проекта (https://blog.osvdb.org). При этом сотрудничество организации Open Security Foundation и коммерческой компании Risk Based Security привело к созданию каталога уязвимостей VulnDB, как коммерческой реинкарнации OSVDB.

По состоянию на 2018 год доступная по платной подписке в виде сервиса база VulnDB (https://vulndb.cyberriskanalytics.com/) содержит информацию о 176 тыс. обнаруженных уязвимостях (включая почти 60 тыс. записей об уязвимостях, отсутствующих в базах CVE List и NVD), а поддерживающие базу специалисты отслеживают появление новых уязвимостей для 19 тыс. современных программных продуктов и 2 тыс. популярных библиотечных компонентов.

Одной из основных организаций отвечающих за обеспечение информационной безопасности в ключевых системах информационной инфраструктуры, включая компьютерные сети органов государственной власти и компьютерные сети критичных объектов инфраструктуры и предприятий на территории СНГ, является российская Федеральная служба по техническому и экспортному контролю – ФСТЭК России.

Для обеспечения деятельности по сертификации средств защиты информации и обнаружения уязвимостей программного обеспечения, ФСТЭК России с 2014 года поддерживает собственный реестр известных угроз информационной безопасности и уязвимостей программного обеспечения – Банк данных угроз безопасности информации.

7.4 Классификация дефектов

Данный вид касается систематизации дефектов безопасности программного обеспечения при исследовании исходного кода программного обеспечения. В отличие от известных описанных уязвимостей (внесенных в реестры) дефекты представляют собой внутреннее свойство каждой реализации программного обеспечения или системы.

Большая часть дефектов возникает в процессе создания программного обеспечения. Это могут быть ошибки проектирования, ошибки кодирования программистов, ошибки, допущенные при сборке дистрибутива и интеграции различных версий компонентов программного обеспечения.